О сертификации ПО по требованиям безопасности информации в системе сертификации ФСТЭК России

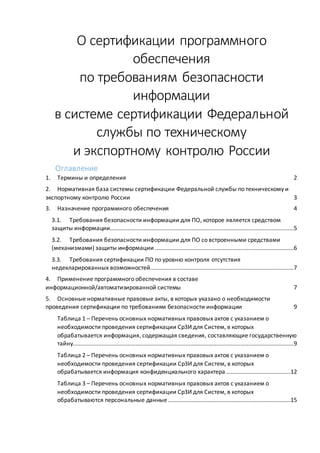

- 1. О сертификации программного обеспечения по требованиям безопасности информации в системе сертификации Федеральной службы по техническому и экспортному контролю России Оглавление 1. Термины и определения 2 2. Нормативная база системы сертификации Федеральной службы по техническому и экспортному контролю России 3 3. Назначение программного обеспечения 4 3.1. Требования безопасности информации для ПО, которое является средством защиты информации..................................................................................................................5 3.2. Требования безопасности информации для ПО со встроенными средствами (механизмами) защиты информации ......................................................................................6 3.3. Требования сертификации ПО по уровню контроля отсутствия недекларированных возможностей.........................................................................................7 4. Применение программного обеспечения в составе информационной/автоматизированной системы 7 5. Основные нормативные правовые акты, в которых указано о необходимости проведения сертификации по требованиям безопасности информации 9 Таблица 1 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну.........................................................................................................................................9 Таблица 2 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатывается информация конфиденциального характера........................................12 Таблица 3 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатываются персональные данные............................................................................15

- 2. 1. Термины и определения Под сертификацией средств защиты информации по требованиям безопасности информации (далее - сертификацией) понимается деятельность по подтверждению характеристик средств защиты информации требованиям государственных стандартов или иных нормативных документов по защите информации, утвержденных Государственной технической комиссией при Президенте Российской Федерации (Положение о сертификации средств защиты информации по требованиям безопасности информации, утвержденное Приказом председателя Государственной технической комиссии при Президенте Российской Федерации от 27.10.1995 г. № 199). Сертификация – форма осуществляемого органом по сертификации подтверждения соответствия объектов требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров (Федеральный закон от 27.12.2002 № 184-ФЗ (ред. от 28.11.2015) «О техническом регулировании»). Оценка соответствия – прямое или косвенное определение соблюдения требований, предъявляемых к объекту (Федеральный закон от 27.12.2002 № 184-ФЗ (ред. от 28.11.2015) «О техническом регулировании»). Подтверждение соответствия1 – документальное удостоверение соответствия продукции или иных объектов, процессов проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров (Федеральный закон от 27.12.2002 № 184-ФЗ (ред. от 28.11.2015) «О техническом регулировании»). Программа – данные, предназначенные для управления конкретными компонентами системы обработки информации в целях реализации определенного алгоритма (ГОСТ 19781-90). Программное обеспечение (ПО) – совокупность программ системы обработки информации и программных документов, необходимых для эксплуатации этих программ (ГОСТ 19781-90). В контексте информационной безопасности относительно программного обеспечения в отдельных случаях употребляются следующие определения: 1 В пункте 3 статьи 7 Федерального закона от 27.12.2002 № 184-ФЗ (ред. от 28.11.2015) «О техническом регулировании» формы "оценки соответствия" определены следующим образом: "Оценка соответствия проводится в формах государственного контроля (надзора), испытания, регистрации, подтверждения соответствия, приемки и ввода в эксплуатацию объекта, строительство которого закончено, и в иной форме". Статья 20 данного ФЗ устанавливает следующие формы «подтверждения соответстви я»: «1. Подтверждение соответствия на территории Российской Федерации может носить добровольный или обязательный характер. 2. Добровольное подтверждение соответствия осуществляется в форме добровольной сертификации. 3. Обязательное подтверждение соответствия осуществляется в формах: - принятия декларации о соответствии (далее - декларирование соответствия); - обязательной сертификации.»

- 3. 1) Общее программное обеспечение автоматизированной системы (ОПО AC) – часть программного обеспечения АС, представляющая собой совокупность программных средств, разработанных вне связи с созданием данной АС. Примечание. Обычно ОПО АС представляет собой совокупность программ общего назначения, предназначенных для организации вычислительного процесса и решения часто встречающихся задач обработки информации (ГОСТ 34.003-90). 2) Специальное программное обеспечение автоматизированной системы (СПО АС) – часть программного обеспечения АС, представляющая собой совокупность программ, разработанных при создании данной АС (ГОСТ 34.003-90). 3) Системная программа – программа, предназначенная для поддержания работоспособности системы обработки информации или повышения эффективности ее использования в процессе выполнения прикладных программ (ГОСТ 19781-90), 4) Прикладная программа – программа, предназначенная для решения задачи или классазадач вопределенной областиприменениясистемыобработкиинформации (ГОСТ 19781-90). 2. Нормативная база системы сертификации Федеральной службы по техническому и экспортному контролю России Система сертификации по требованиям безопасности информации ФСТЭК России базируется на следующих нормативных правовых актах: 1) Руководящий документ ФСТЭК России «Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники» (утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30.03.1992). 2) Закон РФ от 21.07.1993 № 5485-1 «О государственной тайне». 3) Закон РФ от 10.06.1993 № 5151-1 «О сертификации продукции и услуг» (документ утратил силу по истечении шести месяцев со дня официального опубликования Федерального закона от 27.12.2002 № 184-ФЗ «О техническом регулировании»). 4) Постановление Правительства РФ от 26.06.1995 № 608 «О сертификации средств защиты информации». 5) Положение о сертификации средств защиты информации по требованиям безопасности информации, утвержденное Приказом председателя Государственной технической комиссии при Президенте Российской Федерации от 27.10.1995 г. № 199. Положение о сертификации средств защиты информации по требованиям безопасности информации «устанавливает основные принципы, организационную структуру системы обязательной сертификации средств защиты информации, порядок проведения сертификации этих средств по требованиям безопасности информации, а также государственного контроля и надзора за сертификацией и сертифицированными средствами защиты информации». При этом действие Положения «распространяется на технические, программные и

- 4. другие средства защиты информации, предназначенные для защиты информации, содержащей сведения, составляющие государственную тайну, от утечки, несанкционированных и непреднамеренных воздействий, несанкционированного доступа и от технической разведки, а также средства контроля эффективности защиты информации». Но ввиду отсутствия утвержденных документов регулирующих сертификацию средств защиты информации, предназначенных для защиты другой информации (отличной от государственной тайны), доступ к которой ограничивается в соответствии с законодательством Российской Федерации2, требования данного Положения являются актуальными и для этих средств защиты информации. В соответствиис пунктом 1 статьи5 Федерального закона от 27.12.2002 № 184-ФЗ «О техническом регулировании», в настоящий момент3, ФСТЭК России утвердил следующие требования к программным и программно-аппаратным средствам защиты информации: 1) Требования к системам обнаружения вторжений (утверждены приказом ФСТЭК России от 6 декабря 2011 г. № 638), 2) Требования к средствам антивирусной защиты (утверждены приказом ФСТЭК России от 20 марта 2012 г. № 28), 3) Требования к средствам доверенной загрузки (утверждены приказом ФСТЭК России от 27 сентября 2013 г. № 119), 4) Требования к средствам контроля съемных машинных носителей информации (утверждены приказом ФСТЭК России от 28 июля 2014 г. № 87). Данные требования предназначены для организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по созданию средств защиты информации, заявителей на осуществление сертификации продукции, а также для испытательных лабораторий и органов по сертификации, выполняющих работы по сертификациисредствзащитыинформациинасоответствиеобязательнымтребованиямпо безопасности информации. 3. Назначение программного обеспечения В зависимости от назначения ПО выдвигаются различные требования сертификации. К ПО могут предъявляться требования сертификации, если ПО является: 1) Средством защиты информации. Сертификации подлежит комплекс средств по защите информации, например, «система4 защиты информации от НСД в ЛВС «Снег- ЛВС» по 3 РД СВТ»5. 2 Включая различные служебные тайны, информацию для служебного пользования, коммерческую тайну и т.д. и т.п., то есть информацию, доступ к которой ограничивается в соответствии с законодательством Российской Федерации (в том числе в соответствии с указом Президента РФот 06.03.1997 №188) 3 Актуально на декабрь 2015 года, в будущем ФСТЭК России планирует утвердить требования ко всем видам средств защиты информации 4 Разработчики часто (предположительно в маркетинговых целях) используют для средства защиты информации название «система защиты информации», которое после сертификации также используется в государственном реестре сертифицированных средств защиты информации. 5 См. государственный реестр сертифицированных средств защиты информации № РОСС RU.0001.01БИ00

- 5. 2) Программным обеспечением, в составе которого имеются встроенные средства (механизмы) по защите информации (например, программный модуль или подпрограмма выполняющая идентификацию пользователей, регистрацию действий пользователей, разграничение доступа). Сертификации подлежат средства (механизмы) защиты, встроенные в ПО. Например, «встроенные средства защиты СУБД Oracle 7 Server», «защищенный программный комплекс «1С: Предприятие, версия 8.3z»». Также к ПО могут предъявляться требования сертификации по уровню контроля отсутствия недекларированных возможностей независимо от его назначения. Перечень средств защиты информации, подлежащих сертификации в системе сертификации средств защиты информации по требованиям безопасности информации Гостехкомиссии6 России (№ РОСС RU.0001.01БИ00) приведен в приложении № 1 к Положению о сертификации средств защиты информации по требованиям безопасности информации(утвержденоПриказом председателя Государственнойтехническойкомиссии при Президенте Российской Федерации от 27 октября 1995 г. № 199). В нем обозначено 4 типа средств защиты информации, которые могут иметь отношение к ПО: 1) Средства защиты информации (технические, программные, программно- технические) от НСД, блокировки доступа и нарушения целостности; 2) Средства контроля эффективности применения средств защиты информации; 3) Защищенные программные средства обработки информации; 4) Программные средства общего назначения. По мнению автора, данная типизация при сертификации не используется. Чтобы в этом убедиться, достаточно ознакомиться с государственным реестром сертифицированных средств защиты информации № РОСС RU.0001.01БИ00, в котором такие типы СрЗИ практически не встречаются. Поэтому исходя из практической целесообразности и удобства дальнейшего рассмотрения далее предлагается рассматривать 2 типа ПО: 1) ПО, которое является средством защиты информации (будет включать в себя ПО типа 1 и 2 согласно списка, приведенного выше). 2) ПО со встроенными средствами (механизмами) защиты информации (будет включать в себя ПО типа 3 и 4 согласно списка, приведенного выше). 3.1. Требования безопасности информации для ПО, которое является средством защиты информации Для сертификации ПО, которое является средством защиты информации, в настоящий момент7 используются требования следующих документов: 1) Требования к системам обнаружения вторжений (утверждены приказом ФСТЭК России от 6 декабря 2011 г. № 638); 6 Гостехкомиссия России с 9 марта 2004 года – ФСТЭК России 7 Актуально на декабрь 2015 года, в будущем ФСТЭК России планирует утвердить требования ко всем видам средств защиты информации

- 6. 2) Требования к средствам антивирусной защиты (утверждены приказом ФСТЭК России от 20 марта 2012 г. № 28); 3) Требования к средствам доверенной загрузки (утверждены приказом ФСТЭК России от 27 сентября 2013 г. № 119); 4) Требования к средствам контроля съемных машинных носителей информации, (утверждены приказом ФСТЭК России от 28 июля 2014 г. № 87); 5) Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенностиот несанкционированногодоступа к информации (РД МЭ, утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации от 25 июля 1997 г.). Также применяются требования следующих документов (например, для систем защиты от несанкционированного доступа, для которых, в настоящий момент, не утверждены отдельные требования): 6) Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации (РД СВТ, утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.); 7) Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (РД АС, утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992г.); 8) Руководящий документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий. Утвержден приказом председателя Гостехкомиссии России от 19 июня 2002 г. № 187; 9) Технические условия, разработанные с учетом требований документов, перечисленных выше (чаще РД АС и РД СВТ). Технические условия утверждаются разработчиком ПО и согласуются ФСТЭК России в процессе сертификации. 3.2. Требования безопасности информации для ПО со встроенными средствами (механизмами) защиты информации Набор требований по безопасности информации к средствам защиты информации, встроенным в ПО, выбирается на этапе проектирования информационной/автоматизированной системы (далее – Системы) из документов, в которых определяются требования по безопасности к виду информации ограниченного доступа, которая обрабатывается в Системе. Например, для сертификации СрЗИ, встроенных в ПО, предназначенного для защиты информации, содержащей сведения, составляющие государственную тайну, могут разрабатываться Технические условия с использованием требований следующих документов: Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от

- 7. несанкционированного доступа к информации (Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г.) или Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации(Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992г.), Руководящий документ. Защита от несанкционированного доступа. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей (Приказ председателя Гостехкомиссии России от 4 июня 1999 года № 114). 3.3. Требования сертификации ПО по уровню контроля отсутствия недекларированных возможностей Необходимость проведения сертификации по уровню контроля отсутствия недекларированных возможностей определяется исходя из положений документов, в которых определяются требования по безопасности к виду информации ограниченного доступа, которая обрабатывается в Системе. Например, для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. Для сертификации по уровню контроля отсутствия недекларированных возможностей применяется «Руководящий документ. Защита от несанкционированного доступа. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (РД НДВ, утвержден приказом председателя Гостехкомиссии России от 4 июня 1999 года № 114). 4. Применение программного обеспечения в составе информационной/автоматизированной системы Сертификации подлежит ПО, указанное в пункте 3, но в процессе работ по проектированию информационной/автоматизированной системы рассматривается еще и то, каким образом применяется ПО в составе этой Системы. То, каким образом применяется ПО в составе Системы также влияет на необходимость его сертификации(или использования уже сертифицированного ПО). В качестве примеров применения ПО, которые часто встречаются при проектировании Систем можно привести следующие: 1) С использованием ПО обрабатывается информации ограниченного доступа (защищаемая информация). Кроме установления факта обработки информации ограниченного доступа в конкретной Системе имеет значение, в каком виде обрабатывается эта информация

- 8. – «файлов», «записей» или «полей записей»8. Под термином «файл» будет пониматься защищаемая информация, которая обрабатываются на уровне операционной системы. Под терминами «записи» или «поля записей» – защищаемая информация, которая обрабатывается на уровне баз данных или ПО. Еслизащищаемаяинформация — это «файл», то сертифицируютсясредства защиты информации операционной системы (далее СрЗИ ОС). Если защищаемая информация — это «записи, поля записей», то сертифицируются средства защиты информации, встроенные в ПО ((далее СрЗИ ПО)), обрабатывающее эти данные и необходимость сертификации СрЗИ ОС в данном случае определяется отдельно. Например, если в Системе обрабатывается защищаемая информация в виде файлов MS Office, при этом также установлено ПО «1С: Предприятие», в котором обработка защищаемой информации не осуществляется, то подлежит сертификации только СрЗИ ОС (здесь и далее, под СрЗИ ОС понимаются, в том числе, средства защиты информации, которые разработаны для функционирования совместно с операционной системой, например, СЗИ от НСД «Secret Net»). 2) С использованием ПО обеспечивается многопользовательский режим доступа пользователей. Например, если в Системе обрабатывается защищаемая информация в виде «записей, полей записей» в ПО «1С: Предприятие» и этим ПО пользуется несколько пользователей, то СрЗИ этого ПО подлежат сертификации (для случаев, предусмотренных нормативно правовыми актами). Необходимость сертификации СрЗИ ОС в данном случае определяется отдельно (например, для сервера определяется обрабатывается ли защищаемая информация локальными пользователями в виде «файлов» или нет). Другой пример, в Системе обрабатывается защищаемая информация в виде файлов MS Office, режим доступа к которым – многопользовательский, а также установлено ПО «1С: Предприятие», в котором обрабатывается защищаемая информация в виде «записей, полей записей», режим доступа к которым – однопользовательский. В таком случаеподлежит сертификациитолько СрЗИ ОС,а сертификацияСрЗИПО «1С: Предприятие» не требуется. Обеспечить защиту информации, обрабатываемой одним пользователем «1С: Предприятие», в данном примере, можно при помощи СрЗИ ОС (ограничив доступ к запуску файла «1С: Предприятие» другим пользователям при помощи СрЗИ ОС). 8 Термины «файл»,«запись» и «поля записей» приведены согласно РДАС. В настоящее время вместо терминов «запись» и «поля записей» чаще применяются термины «роли», «функции» и. т.п. Также в настоящее время объектами ПО могут быть и сами «файлы».

- 9. 5. Основные нормативные правовые акты, в которых указано о необходимости проведения сертификации по требованиям безопасности информации Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации по требованиям безопасности информации к определенному виду информации ограниченного доступа, которая обрабатывается в Системе, приведены в таблицах 1-3. Таблица 1 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата 1. Закон РФ от 21.07.1993 № 5485-1 «О государственной тайне» Статья 28. Порядок сертификации средств защиты информации Средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности. 2. Указ Президента Российской Федерации о мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно- телекоммуникационных сетей международного информационного обмена от 17 марта 2008 г. № 351 Пункты «а, б» а) подключение информационных систем, информационно- телекоммуникационных сетей и средств вычислительной техники, применяемых для хранения, обработки или передачи информации, содержащей сведения, составляющие государственную тайну, либо информации, обладателями которой являются государственные органы и которая содержит сведения, составляющие служебную тайну, к информационно- телекоммуникационным сетям, позволяющим осуществлять передачу информации через государственную границу Российской Федерации, в том числе к международной компьютерной сети "Интернет" (далее информационно- телекоммуникационные сети международного информационного обмена), не допускается; б) при необходимости подключения информационных систем, информационно-телекоммуникационных сетей и средств вычислительной техники, указанных в подпункте "а" настоящего

- 10. № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата пункта, к информационно-телекоммуникационным сетям международного информационногообменатакое подключение производится только с использованием специально предназначенных для этого средств защиты информации, в том числе шифровальных (криптографических) средств, прошедших в установленном законодательством Российской Федерации порядке сертификацию в Федеральной службе безопасности Российской Федерации и (или) получивших подтверждение соответствия в Федеральной службе по техническому и экспортному контролю. Выполнение данного требования является обязательным для операторов информационных систем, владельцев информационно-телекоммуникационных сетей и (или) средств вычислительной техники 3. Положение об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответствии с законодательством Российской Федерации иной информации ограниченного доступа, и продукции (работ, услуг), сведения о которой составляют государственную тайну, предназначенной для эксплуатации в загранучреждениях Российской Федерации, а также процессов ее проектирования (включая изыскания), производства, строительства, монтажа, наладки, Пункт 1 Настоящее Положение устанавливает особенности оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответствии с законодательством Российской Федерации иной информации ограниченного доступа (далее - иные сведения ограниченного доступа), и продукции (работ, услуг), сведения о которой составляют государственную тайну, предназначенной для эксплуатации в загранучреждениях Российской Федерации, а также процессов ее проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации, утилизации и захоронения (далее соответственно - продукция (работы, услуги), процессы). Пункт 4 Особенностями оценки соответствия являются:

- 11. № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата эксплуатации, хранения, перевозки, реализации, утилизации и захоронения (утв. постановлением Правительства РФ от 21 апреля 2010 г. № 266) а) необходимость защиты сведений, составляющих государственную тайну, и (или) иных сведений ограниченного доступа; б) установление требований к продукции (работам, услугам) и процессам с учетом требований по защите информации; в) установление требований к заявителям на осуществление обязательной сертификации продукции; г) утратил силу. д) принципы подтверждения соответствия продукции (работ, услуг).

- 12. Таблица 2 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатывается информация конфиденциального характера9 № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата 1. Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденные приказом ФСТЭК России от 11 февраля 2013 г. № 17 Пункт 11 Для обеспечения защиты информации, содержащейся в информационной системе, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации. 2. Специальныетребованияирекомендации по защите конфиденциальной информации (СТР-К), утвержденные приказом Гостехкомиссии России от 30 августа 2002 г. № 282 Пункт 5.1.3 Не публикуется, так как документ имеет пометку «Для служебного пользования». 3. Указ Президента Российской Федерации о мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно- телекоммуникационных сетей международного информационного обмена от 17 марта 2008 г. № 351 Пункты «а, б» а) подключение информационных систем, информационно- телекоммуникационных сетей и средств вычислительной техники, применяемых для хранения, обработки или передачи информации, содержащей сведения, составляющие государственную тайну, либо информации, обладателями которой являются государственные органы и которая содержит сведения, составляющие служебную тайну, к информационно- телекоммуникационным сетям, позволяющим осуществлять передачу информации через государственную границу Российской Федерации, в том числе к международной компьютерной сети "Интернет" (далее информационно- 9 Включая различные служебные тайны, информацию для служебного пользования, коммерческую тайну и т.д. и т.п. информацию, доступ к которой ограничивается в соответствии с законодательством Российской Федерации (в том числе в соответствии с указом Президента РФ от 06.03.1997 № 188)

- 13. № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата телекоммуникационные сети международного информационного обмена), не допускается; б) при необходимости подключения информационных систем, информационно-телекоммуникационных сетей и средств вычислительной техники, указанных в подпункте "а" настоящего пункта, к информационно-телекоммуникационным сетям международного информационного обмена такое подключение производится только с использованием специально предназначенных для этого средств защиты информации, в том числе шифровальных (криптографических) средств, прошедших в установленном законодательством Российской Федерации порядке сертификацию в Федеральной службе безопасности Российской Федерации и (или) получивших подтверждение соответствия в Федеральной службе по техническому и экспортному контролю. Выполнение данного требования являетсяобязательнымдляоператоров информационныхсистем, владельцев информационно-телекоммуникационных сетей и (или) средств вычислительной техники. 4. Положение об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответствии с законодательством Российской Федерации иной информации ограниченного доступа, и продукции (работ, услуг), сведения о которой составляют государственную тайну, Пункт 1 Настоящее Положение устанавливает особенности оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответствии с законодательством Российской Федерации иной информации ограниченного доступа (далее - иные сведения ограниченного доступа), и продукции (работ, услуг), сведения о которой составляют государственную тайну, предназначенной для эксплуатации в загранучреждениях Российской Федерации, а также процессов ее проектирования (включая изыскания), производства, строительства, монтажа,

- 14. № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата предназначенной для эксплуатации в загранучреждениях Российской Федерации, а также процессов ее проектирования (включая изыскания), производства, строительства, монтажа, наладки, эксплуатации, хранения, перевозки, реализации, утилизации и захоронения (утв. постановлением Правительства РФ от 21 апреля 2010 г. № 266) наладки, эксплуатации, хранения, перевозки, реализации, утилизации и захоронения (далее соответственно - продукция (работы, услуги), процессы). Пункт 6 Оценка соответствия проводится в формах обязательной сертификации и государственного контроля (надзора). 5. Требования к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды, утвержденные приказом ФСТЭК России от 14 марта 2014 г. № 31 Пункт 11 В автоматизированной системе управления применяются средства защиты информации, прошедшие оценку соответствия в соответствии с законодательством Российской Федерации о техническом регулировании.

- 15. Таблица 3 – Перечень основных нормативных правовых актов с указанием о необходимости проведения сертификации СрЗИ для Систем, в которых обрабатываются персональные данные № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата 1. Требования к защите персональных данных при их обработке в информационных системах персональных данных, утвержденные постановлением Правительства Российской Федерации от 1 ноября 2012 г. № 1119 Пункт 13 «г» 13. Для обеспечения 4-го уровня10 защищенности персональных данныхпри ихобработке в информационныхсистемахнеобходимо выполнение следующих требований: … г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз. 2. Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. № 21 Пункт 11 В случае определения в соответствии с Требованиями к защите персональных при их обработке в информационных системах персональных данных, утвержденными постановлением Правительства Российской Федерации от 1 ноября 2012 г. №1119, в качестве актуальных угроз безопасности персональных данных 1-го и 2-го типов дополнительно к мерам по обеспечению безопасности персональных данных, указанным в пункте 8 настоящего документа, могут применяться следующие меры: проверка системного и (или) прикладного программного обеспечения, включая программный код, на отсутствие недекларированных возможностей с использованием автоматизированных средств и (или) без использования таковых; тестирование информационной системы на проникновения; 10 Выполнение данного требования также необходимо для обеспечения 3-го, 2-го и 1-го уровня защищенности персональных данных

- 16. № п.п. Название и реквизиты документа Номер статьи, пункта, подпункта Цитата использование в информационной системе системного и (или) прикладного программного обеспечения, разработанного с использованием методов защищенного программирования.