Perancangan web

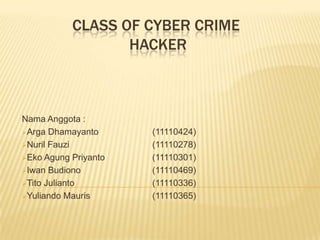

- 1. CLASS OF CYBER CRIME HACKER Nama Anggota : Arga Dhamayanto Nuril Fauzi Eko Agung Priyanto Iwan Budiono Tito Julianto Yuliando Mauris (11110424) (11110278) (11110301) (11110469) (11110336) (11110365)

- 2. PENDAHULUAN Umum Di zaman yg serba canggih ini semua orang lebih mengandalkan media internet untuk kegiatan bersosialisasi dan melakukan transaksi dalam berbisnis. Ada pula beberapa orang yang menyalah gunakan internet sebagai suatu tindak kejahatan seperti mencuri data informasi akun seseorang,meretas system keamanan suatu organisasi,dll. Orang orang yang melakukan tindak kriminal seperti itu lebih dikenal dengan istilah “Hacker” atau peretas.Orang orang seperti ini memiliki cara cara yang unik dalam membobol atau mencuri data informasi.

- 3. MAKSUD DAN TUJUAN Maksud Dan Tujuan meningkatkan wawasan pengunjung pada website kami agar lebih mengetahui tentang dunia hacker sehingga agar lebih waspada terhadap data data informasi yang mereka miliki.

- 4. LATAR BELAKANG MASALAH Awal Mula berdirinya Blog ini diawali oleh rasa penasaran kami terhadap para hacker dunia dan bagaimana cara mereka membobol informasi informasi penting dari suatu perusahaan atau suatu organisasi penting sehingga mereka dianggap top hacker didunia.

- 5. METODE PENELITIAN & RUANG LINGKUP Metode Penelitian Dalam membuat blog ini kelompok kami menggunakan blog yang sederhana. Ruang Lingkup Kelompok kami disini mengambil judul “Hacker” karena kami ingin mengenalkan kepada semua orang agar mengetahui bahwa tidak semua hacker memiliki tujuan yg buruk.

- 6. DEFINISI HACKER & CRACKER Cracker Adalah sebutan untuk mereka yang masuk ke sistem orang lain dan Cracker lebih bersifat destruktif, biasanya di jaringan komputer, mem-bypass password atau lisensi program komputer, secara sengaja melawan keamanan komputer, men-deface (merubah halaman muka web) milik orang lain bahkan hingga men-delete data orang lain, mencuri data. Ada beberapa pendapat pengertian Hacker yaitu : 1. Menurut orang awam 2. Middle IT 3. Highly IT

- 7. 1.Orang Awam IT Hacker adalah orang yang merusak sebuah sistem Hacker adalah orang yang mencuri data milik orang lain melalui jaringan internet. Hacker adalah mempunyai kemampuan menganalisa kelemahan suatu sistem atau situs. 2. Middle IT Hacker adalah Sebutan untuk mereka yang memberikan sumbangan yang bermanfaat kepada jaringan komputer, membuat program kecil dan memberikannya dengan orangorang diinternet. 3. Highly IT Hacker adalah Hacker merupakan golongan profesional komputer atau IT, mereka boleh terdiri daripada jurutera komputer, pengatur cara dan sebagainya yang memiliki pengetahuan tinggi dalam sesuatu sistem komputer. Hacker mempunyai minat serta pengetahuan yang mendalam dalam dunia IT sehingga berkeupayaan untuk mengenal pasti kelemahan sesutu sistem dengan melakukan uji cuba terhadap sesuatu sistem itu. Namun, para hacker tidak akan melakukan sebarang kerousakkan terhadap sesuatu sistem itu dan ia adalah merupakan etika seorang hacker.

- 8. Jenis-jenis HACKER dapat dibagi menjadi 2 jenis yaitu : 1. White Hat Hacker Istilah dalam bahasa inggris White hat yaitu: memfokuskan aksinya bagaimana melindungi sebuah sistem, dimana bertentangan dengan black hat yang lebih memfokuskan aksinya kepada bagaimana menerobos sistem tersebut. 2. Black Hat Hacker Istilah dalam bahasa inggris yang mengacu kepada peretas yaitu mereka yang menerobos keamanan sistem komputer tanpa izin, umumnya dengan maksud untuk mengakses komputer-komputer yang terkoneksi ke jaringan tersebut.

- 9. Jim Geovedi, hacker Indonesia yang terkenal di dunia Hacker satu ini bernama Jim Geovedi (Jim.Geovedi.com). Keahlian dia dalam dunia peretasan menjadi pembicaraan banyak pihak, bahkan dia juga pernah menjadi pembicara dalam pertemuan hacker internasional. Memang aksi peretasan satelit ini bukan dilakukan atas dasar iseng atau sejenisnya. Jim melakukan hal tersebut karena pada tahun 2006 (BBC News - 2006) dia pernah menjadi pembicara atas isu keamanan satelit. Dari hal tersebut, Jim mencoba mempelajari sistem dan proses kerja satelit yang akhirnya dia dapat melakukannya. Tidak hanya dapat mengubah arahnya saja, Jim juga mampu menggeser satelit yang dia 'lumpuhkan' tersebut.

- 10. 15 NAMA HACKER TERKENAL DIDUNIA Keahlian seorang hacker seringkali dianggap 'merepotkan' sejumlah korbannya. Padahal belum tentu semua hacker bisa dicap negatif, banyak diantara mereka yang menggunakan keahliannya untuk tujuan-tujuan melihat atau memperbaiki kelemahan perangkat lunak di komputer. Tapi akibat, ulah sejumlah hacker yang menggunakan keahliannya untuk tujuan jahat seringkali Hacker mendapat pandangan negatif dari masyarakat. Perjalanan untuk menjadi seorang hacker sendiri dilalui melalui perjalanan yang panjang. Untuk menjadi seorang hacker terkenal, tak jarang harus berhadapan dengan penjara. Berikut adalah nama 15 Hacker terkenal didunia :

- 11. 1. Kevin Mitnick Pria kelahiran 6 Agustus 1963 ini adalah salah satu hacker komputer yang paling kontroversial di akhir abad ke-20. Pengadilan Amerika Serikat bahkan menjulukinya sebagai buronan kriminal komputer yang paling dicari di Amerika. Kevin diketahui pernah membobol jaringan komputer milik perusahaan telekomunikasi besar seperti Nokia, Fujitsu and Motorola.

- 12. 2. Kevin Poulson Pria bernama lengkap Kevin Lee Poulsen ini dikenal sebagai seorang hacker jempolan. Pria kelahiran Pasadena Amerika Serikat, 1965 ini pernah membobol jaringan telepon tetap milik stasiun radio Los Angeles KIISFM, sehingga ia seringkali memenangkan kuis-kuis radio. Bahkan lewat kuis telepon via radio ia bisa memenangkan sebuah hadiah utama, mobil Porsche.

- 13. 3. Adrian Lamo Nama Adrian Lamo sering dijuluki sebagai 'the homeless hacker' pasalnya ia sering melakukan aksi-aksinya di kedai-kedai kopi, perpustakaan atau internet cafe. Aksinya yang paling mendapatkan perhatian adalah ketika ia membobol jaringan milik perusahaan Media, New York Times dan Microsoft, MCI WorldCom, Ameritech, Cingular. Tak hanya itu, ia juga berhasil menyusupi sistem milik AOL Time Warner, Bank of America, Citigroup, McDonald's and Sun Microsystems.

- 14. 4. Stephen Wozniak 'Woz' begitu ia biasa disapa. Saat ini mungkin lebih dikenal sebagai seorang pendiri Apple. Tapi saat menjadi mahasiswa, Wozniak pernah menjadi seorang hacker yang cukup mumpuni. Pria berusia 59 tahun itu diketahui pernah membobol jaringan telepon yang memungkinkannya menelepon jarak jauh tanpa membayar sedikit pun dan tanpa batas waktu. Alat yang dibuat semasa menjadi mahasiswa itu dikenal dengan nama 'blue boxes'

- 15. 5. Loyd Blankenship Pria berjuluk The Mentor ini pernah menjadi anggota grup hacker kenamaan tahun 1980 Legion Of Doom. Blakenship adalah penulis buku The Conscience of a Hacker (Hacker Manifesto). Buku yang ditulis setelah ia ditangkap dan diumumkan dalam ezine hacker bawah tanah Phrack.

- 16. 6. Michael Calce Sejak usia muda Calce memang dikenal sebagai seorang Hacker. Aksinya membobol situs-situs komersial dunia dilakukannya ketika ia berusia 15 tahun. Pria yang menggunakan nama MafiaBoy dalam setiap aksinya itu, ditangkap ketika membobol pada tahun 2000 mengacakacak eBay, Amazon and Yahoo.

- 17. 7. Robert Tappan Morris Nama Morris dikenal sebagai seorang pembuat virus internet pada tahun 1988, atau dikenal sebagai 'Morris Worm' yang diketahui merusak sekira 6.000 komputer. Akibat ulahnya ia dikenai sanksi untuk bekerja sosial selama 4000 jam.

- 18. 8. THE MASTERS OF DECEPTION The Masters Of Deception (MoD) merupakan kelompok hacker yang berbasis di New York. Kelompok ini sering mengganggu jaringan telepon milik perusahaan telekomunikasi seperti AT&T. Sejumlah anggota kelompok ini ditangkap pada tahun 1992 dan dijebloskan ke penjara.

- 19. 9. David L. Smith Smith dikenal sebagai penemu Mellisa worm, yang pertama kali ditemukan pada 26 Maret 1999. Mellisa sering juga dikenal sebagai "Mailissa", "Simpsons", "Kwyjibo", atau "Kwejeebo". Virus ini didistribusikan lewat email. Smith sendiri akhirnya diseret ke penjara karena virusnya telah menyebabkan kerugian sekira USD80 juta

- 20. 10. Sven Jaschan Jaschan menorehkan namanya sebagai seorang penjahat dunia maya pada tahun 2004 saat membuat program jahat Netsky dan Sasser worm. Saat ini ia bekerja di sebuah perusahaan keamanan jaringan.

- 21. 11. Albert Gonzalez Albert Gonzalez, lahir pada tahun 1981. Adalah seorang hacker komputer dan criminal computer yang dituduh mendalangi pencurian kombinasi kartu kredit dan kemudian dijual kembali lebih dari 170 juta kartu kredit dan nomor ATM dari 2005 hingga 2007, dan menjadi penipuan terbesar dalam sejarah. Gonjalez dan komplotannya menggunakan teknik injeksi SQL untuk membuat backdoor malware pada beberapa sistem perusahaan untuk meluncurkan paket sniffing yang digunakan untuk mencuri data komputer dari jaringan internet perusahaan

- 22. 12. Vladimir Levin Pada akhir semua itu, Levin bisa berhasil, tetapi secara curang mentransfer sekitar $ 10,7 dolar dari rekening Citibank ke akun yang telah dia buat. Pada tahun 1997 dia dibawa ke Amerika Serikat dan mengaku bersalah atas konspirasi untuk menipu serta mencuri $ 3,7 juta. Dia dimasukkan ke dalam penjara selama 3 tahun dan diperintahkan untuk membayar $ 240.015 juta.

- 23. 13. George Hotz Hacker yang sebelumnya membuat gempar dunia dengan membuka kunci (unlock) Apple iPhone pada 2007 silam, kini pria berusia 20 tahun itu mengungkapkan dirinya berhasil meng-hack Sony PlayStation 3 (PS3).George Hotz, pria 20 tahun asal Amerika yang telah membobol celah keamanan PS3 yang disebut-sebut sangat sulit untuk ditembus. Pembongkaran PS3 ini, diakui Hotz, adalah “prakarya” terbarunya. Menurut laporan BBC, dia akan mempublikasi temuannya dengan rinci secara online. “PlayStation 3 seharusnya unhackable (tak bisa dihack). Tetapi, kini tidak ada lagi yang unhackable,” ujar Hotz, yang dikenal dengan nama maya „Geohot‟. "Bisa Menjalankan keamanan homebrew dan menembus skuritas pada perangkat Anda adalah keren; hacking ke server orang lain dan mencuri database dari info pengguna.adalah tidak keren. "

- 24. 14. Joseph Jonathan James a.k.a. c0mrade Saat usia 16 tahun harus masuk penjara . Hacker yang dia lakukan adalah menginstal backdoor untuk membobol server Badan Pengurangan Ancaman Pertahanan. DTRA merupakan lembaga Departemen Pertahanan dibebankan dengan mengurangi ancaman terhadap AS dan sekutunya dari senjata nuklir, biologi, kimia, konvensional dan khusus. James juga masuk ke dalam komputer NASA, mencuri software bernilai sekitar $ 1,7 juta. Namun,James kemudian melanggar masa percobaan bahwa ketika ia dites positif untuk penggunaan narkoba dan yang kemudian ditahan oleh Amerika Serikat Marshall Layanan dan diterbangkan ke Alabama federal.

- 25. 15. Gary McKinnon a.k.a Solo Gary McKinnon, hacker yang pernah membobol 97 komputer NASA, Pentagon dan Dephankam pada 2001-2002 silam. Kelahiran Inggris berusia 41 tahun yang bekerja sebagai computer system administrator di sebuah perusahaan ini punya "achievement" yang mencengangkan: meng-hack komputer dengan tingkat security paling ketat di dunia. Alasan Gary (online nickname: Solo) hanya satu: ia ingin tahu bahwa memang ada proyek pemerintah USA terhadap UFO yang selama ini ditutup-tutupi, dan menurut pengakuan Gary, ia berhasil melihat satu image semacam aircraft yang pastinya bukan buatan bumi. Sayangnya ada suatu "kekonyolan" bahwa ia lupa meng-save image tersebut karena dalam sesaat ia lupa fungsi save pada software RemotelyAnywhere yang ia pakai untuk meng-hack.

- 26. AWAL MULA ANONYMOUS Sepak terjang Anonymous memang sering mengebohkan. Kelompok hacker ini sudah berulangkali menggeber serangan ke website penting. Sulit diketahui siapa saja yang tergabung dalam Anonymous. Jika tampil di depan publik, mereka biasanya memakai topeng ala Guy Fawkes, seorang aktivis Inggris terkenal di zaman dahulu. Seperti apa sejarah Anonymous dan bagaimana sepak terjang mereka? Berikut riwayat singkatnya yang detikINET himpun dari berbagai sumber. 1. Lahir Tahun 2003 Anonymous punya beragam misi. Terkhusus, mereka menentang sensor internet dan pengawasan online oleh pemerintah. Sehingga seringkali mereka menyerbu website pemerintah sebagai tanda protes. Anonymous juga anti terhadap paham scientology, korupsi, dan homophobia. Padahal pada awalnya, kelompok komunitas online ini dibuat untuk tujuan senang-senang. Anonymous memang bukan benar-benar sebuah organisasi. Mereka adalah grup besar individual yang mempunyai ketertarikan yang sama. Sehingga sering dikatakan semua orang bisa menjadi Anonymous. Sejak tahun 2008, Anonymous semakin serius dalam aksi hacktivist, yaitu melakukan hack untuk misi tertentu. Mereka dijuluki sebagai Robin Hood digital dan dikenal memperjuangkan kebebasan informasi dan akses internet. Aksi hack mereka semakin liar dan menyerang website-website penting. Sehingga majalah ternama Time memasukkan nama mereka sebagai salah satu kelompok paling berpengaruh di duniapada tahun 2012.

- 27. 2. Asal Kata Anonymous Nama Anonymous sendiri terinspirasi oleh anonimitas user yang biasa memposting sesuatu di internet. Ya, banyak orang lebih memilih tidak menyebut identitas aslinya di dunia maya. Konsep Anonymous semakin mantap pada tahun 2004. Ketika itu, administrator di forum 4chan mengaktivasi protokol Forced-Anon yang membuat semua postingan bernama Anonymous. Anonymous pun merepresentasikan sebuah kelompok individu yang tidak bernama. Anggota Anonymous terdiri dai banyak pengguna forum internet. Mereka memobilisasi serangan atau misi melalui berbagai wadah. Seperti di 4chan, YouTube, sampai melalui Facebook. "Setiap orang yang ingin bisa menjadi Anonymous dan bekerja dengan tujuan tertentu. Kami setuju dengan semua agenda namun beroperasi secara independen," tukas seorang anggotanya. Salah satu semboyan mereka yang terkenal adalah We are Anonymous. We are Legion. We do not forgive. We do not forget. Expect us. 3. Serangan ke Website Penting Anonymous sudah sering melakukan serangan ke berbagai website penting. Biasanya sebagai tanda protes atau ketidaksetujuan. Pada tahun 2009 setelah Pirate Bay terbukti bersalah atas kasus hak cipta, Anonymous melancarkan serangan melawan organisasi International Federation of the Phonographic Industry (IFPI). Organisasi tersebut termasuk yang menentang keberadaan Pirate Bay. Aksi serupa terjadi tahun 2012 lalu ketika website Megaupload ditutup. Hacker Anonymous berhasil melumpuhkan situs Departemen Kehakiman AS, FBI, dan Motion Picture Association of America (MPAA). Semuanya dinilai sebagai pihak yang menggembosi Megaupload. Anonymous juga pernah melumpuhkan situs yang mengandung pornografi anak. Pada tahun 2008, mereka melancarkan serangan online besar-besaran pada kelompok agama Scientology. Tidak jarang mereka melakukan serangan ke website pemerintah berbagai negara. Mereka pernah menumbangkan berbagai situs penting Israel sebagai protes serangan brutal mereka ke Palestina. Mereka sempat mengumbar 5000 data pribadi pejabat Israel.

- 28. TERIMA KASIH